‘1337’

to daMax

Gibt es irgendwo noch einen freien Browser?

May 15th, 2014, 15:32Nachdem der Kopierschutz nun in Firefox Einzug hält, möchte ich den Publikumsjoker ziehen und fragen: gibt es einen guten, freien Browser? Der so Dinge wie AdBlockEdge, Videodownloadhelper, Bugmenot und Proxmate kann?

Jetzt wäre ein guter Zeitpunkt, sich in die Bundeswehr zu hacken

May 13th, 2014, 19:53Website des Tages: Codecrap.com

May 13th, 2014, 08:22Yeah. Ich habe DIE Website gefunden, auf der ich endlich all den Müll entsorgen kann, der mir hin und wieder auf Arbeit begegnet: Codecrap.com

Beispiel? Beispiel.

public static int getLenght(String word) {

int j=0;

for (int i = 0; i < word.length(); i++) {

j++;

}

return j;

}

Nochn Beispiel? Sicher.

void get_tomorrow_date( struct timeval *date )

{

sleep( 86400 ); // 60 * 60 * 24

gettimeofday( date, 0 );

}

Waaahahahaa ich schmeiß mich weg! ![]()

code | coding | scheiße | schrott | mist

WortWortWortWortWortWortWortWortWortWortWortWortWortWortWort

May 11th, 2014, 23:43Ein kleiner homecomputerexklusiver Test:

wat? wo?

PGP-Experten anwesend?

April 30th, 2014, 15:47Kennt sich hier jemand aus? Ich habe versucht, meinen "alten" PGP-Key zu revoken (also per Rev-Certificate für ungültig erklärt und dann auf einen Server hochgeladen). Leider sagt der Server jetzt zu diesem Schlüssel:

pub 2048R/BE4E2659 2012-02-27 *** KEY REVOKED *** [not verified]

Ja wie "not verified"? Was soll denn das heißen? Und: wie bekomme ich das verified? Ich möchte den Schlüssel ein für alle mal aus der Welt schaffen. Geht das nicht?

Ubuntu, die drölfzigste

April 29th, 2014, 21:14fefe meint:

Wenn das so weiter geht, wird für Ubuntu Vergnügungssteuer fällig

Und du, Fanboy's Social Blocking List,

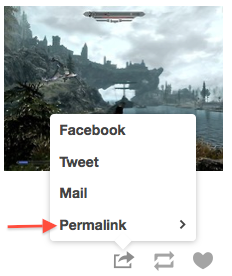

April 27th, 2014, 10:56übertreibst es inzwischen leider auch. Du ruinierst nämlich inzwischen "normale" Websitefunktionalitäten. Tumblr z.B. versteckt Permalinks gerne auch mal hinter Share-Buttons:

Du aber unterbindest deren Funktionalität mit dieser Regel:

und ich sitze hier und wundere mich, warum ich keine Permalinks in Tumblr finde. Das ist nicht nett von Dir.

ZOMG! fefe boykottiert mich jetzt :(

April 16th, 2014, 15:25Tja, dumm gelaufen. Zum Glück muss er aber auch den René boykottieren. Und den Alex. Und den Doktor. Der HTML1.1-Faschist.

PS: bei mir fehlen nur 10-15% ![]()

Nervige hochpoppende Banner unterbinden

March 23rd, 2014, 12:32Viele Websites haben sich seit einiger Zeit ein neues Nervgedöns zugelegt: reinfahrende Banner, die erst auftauchen wenn man einen gewissen Anteil nach unten gescrollt ist. Sieht auf SPON z.B. so aus:

und nervt mich ganz gewaltig.

Falls Du AdBlockPlus bzw. AdBlockEdge benutzt und auch von solchen Dingern genervt bist, kannst Du die weg bekommen. Und zwar folgendermaßen:

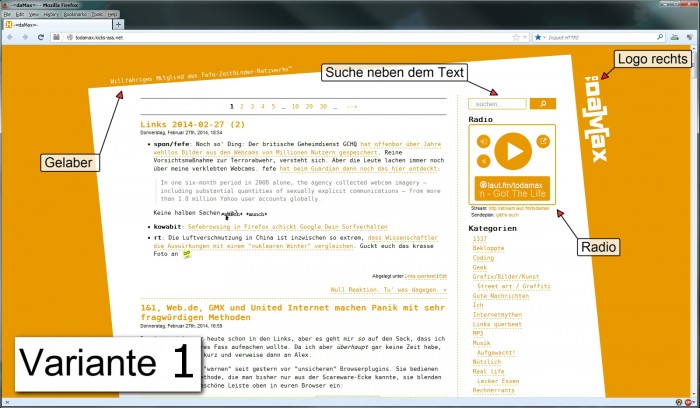

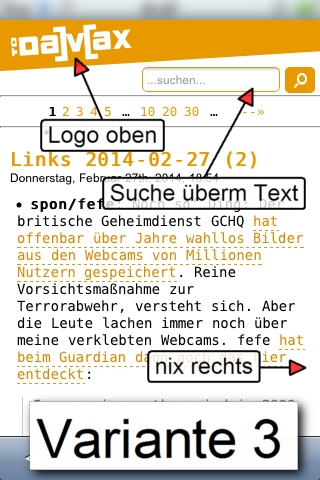

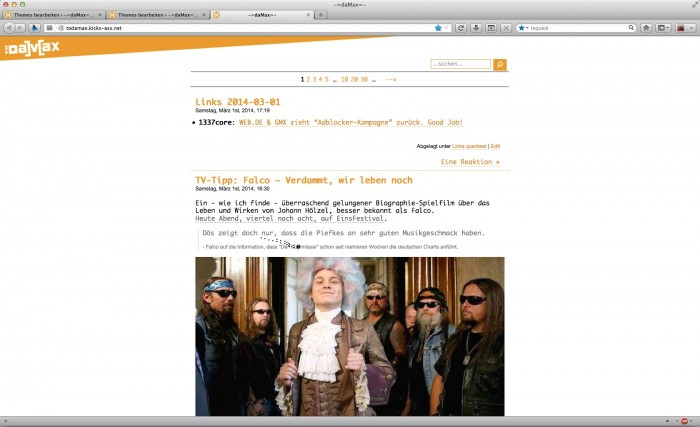

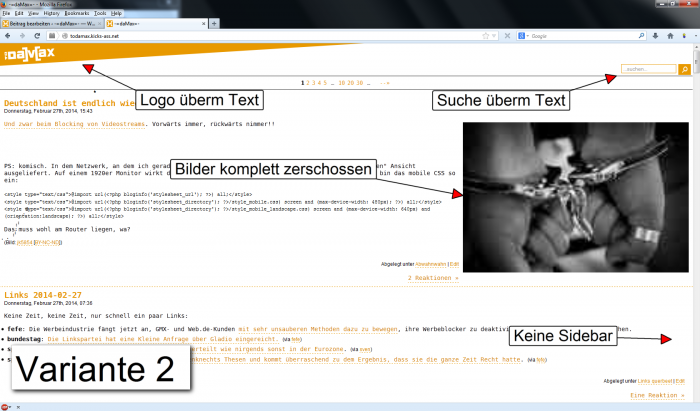

Mal wieder eine kleine Umfrage (update)

February 28th, 2014, 09:53Hallo Zielgruppe. Da mein Blog gestern auf einem Rechner dieser Welt plötzlich extrem seltsam aussah, wollte ich euch mal eben fragen:

Welche Variante bekommt ihr denn zu sehen?

- Variante 1 (92%, 134 Votes)

- Variante 3 (6%, 9 Votes)

- Variante 2 (2%, 3 Votes)

Bisher wurde die Umfrage 146-mal beantwortet.

Ihr könnt auch gerne mit verschiedenen Geräten mal hier aufschlagen und mitmachen.

Bonusfrage: Wenn du Variante 2 zu sehen bekommst: wie kommst du hierher? Vielleicht über eine UMTS-Verbindung oder einen Handy-Hotspot oder sowas?

Update: danke für die rege Beteiligung. Nach reiflicher Überlegung habe ich beschlossen, das Problem als nicht so furchtbar dringend einzustufen und habe nur eine halbe Stunde der CSS.Frickelei geopfert. Das Ergebnis sieht so aus und ist sicher nicht perfekt, aber eben auch nicht mehr Lebenszeit wert ![]()

Hilfe! Mein lokaler Apache kann kein PHP mehr (update)

February 15th, 2014, 12:42Der Tag fängt ja gut an. Gestern habe ich auf meinem MacBook (OSX 10.6.8) ein Security Update laufen lassen und heute läuft auf dem lokalen Apache das PHP nicht mehr. Apache selbst sagt "It works!" und localhost/~meinuser bringt auch eine Website, ein Aufruf von phpinfo.php (die nur ein <?php phpinfo(); ?> enthält) führt aber nur zu einer leeren weißen Seite und im error_log taucht kein Fehler auf.

Natürlich habe ich gegooglet wie bescheuert und auch Tipps gefunden, die haben aber alle nicht geholfen. Leider ist mir im morgendlichen Tran etwas echt doofes passiert. Hier wird gesagt, man solle

sudo cp /etc/php.ini-5.2-previous /etc/php.ini

Das hatte nicht geholfen und ich Volldepp habe die php.ini danach mit einem vorher erstellten Backup überschrieben und jetzt habe ich die php.ini-5.2-previous verloren! Vielleicht habe ich mv statt cp gemacht, ich weiß auch nicht. ![]()

Hier die php.ini, hier die httpd.conf und das error_log: hilfe.zip

Was kann ich denn jetzt machen?

Update: aaaalso. Erstma ist das die falsche php.ini, weil die nicht aus /etc/apache2/ sondern aus /private/etc/apache2 genommen wird. Wrong. Das ist der gleiche Ordner. OSX FTW. Da drin war allow_short_tags auf OFF, deshalb tat die phpinfo nicht. Außerdem war display_errors auch auf OFF, deshalb kamen keine Fehlermeldungen. Jetzt ist das beides auf ON und mein lokales Blog wirft zig Fehlermeldungen durch die Gegend.

Ich hab da jetzt überhaupt keinen Nerv mehr drauf, also ist an dieser Stelle Feierabend. Bei Gelegenheit™ muss ich wohl mal ein aktuelles WordPress da drauf installieren oder sowas. Aber nicht jetzt.

Fette kudos an DidiDaDude und e.s., die mir die entscheidenden Hinweise gegeben haben. Ihr habt euch jeder 2 Biers am Montag Abend verdient!

Köln: Aktionstag "Überleben unter Überwachung"

February 15th, 2014, 11:10Spontane und am Zeitgeschehen interessierte Kölner aufgepasst: heute findet im Schauspiel im Depot eine Informationsveranstaltung rund um Verschlüsselung von Festplatten, Mails, USB-Sticks usw. statt. Kenner sprechen von einer Cryptoparty. Dort kann man bestimmt eine Menge darüber lernen, wie man sich trotz Komplettüberwachung ein bisschen Privatsphäre schaffen kann. Abends wird außerdem das Theaterstück "Assassinate Assange - reloaded" aufgeführt und anschließend findet eine Diskussionsrunde statt, an der unter anderem der Netzaktivist und Hacker Jacob Applebaum sowie der Spiegel-Journalist Jakob Augstein teilnehmen.

Die Cryptoparty beginnt um 16.30 (Eintritt frei), das Theaterstück geht um 19.30 los.

https://www.schauspielkoeln.de/haus/ueberleben-ueberwachung/

Artikel als RSS

Artikel als RSS