Hilfe, die Russen kommen?! daMax unter Beschuss

Freitag, 6.1.2012, 22:07 > daMaxOha! Hier versucht seit ein paar Tagen jemand, Zugang zu todamax zu bekommen. Ich habe ein Plugin laufen, dass mich darüber informiert, wenn sich am Backend Leute zu schaffen machen und nicht reinkommen. Wenn also jemand 3x das falsche Passwort eingibt wird er/sie/es erstmal für ein paar Stunden gesperrt. Versucht er/sie/es danach erneut einen Einstieg durch den Lieferanteneingang, wird die IP-Adresse für einen Tag gesperrt und ich kriege eine Mail.

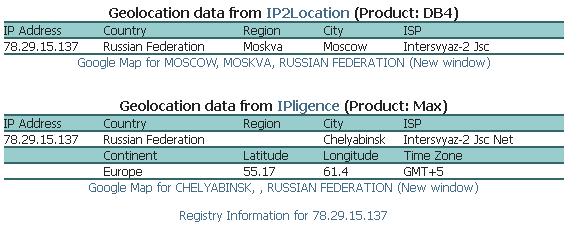

Seit ein paar Tagen versucht hier jemand von der IP 78.29.15.137 aus, Administrator-Zugriff auf mein Blog zu bekommen. Eine kleine Location-Abfrage zeigt:

WTF? Die Russen kommen? Habt ihr eine Idee, wie ich diese/n Mensch/in möglichst effektiv von seinem/ihrem Treiben abhalten kann? Ich habe jetzt erstmal die Sperrfristen hochgesetzt, aber sonst?

PS: Gendern hemmt meine/n Redefluss/in.

Update: hab die Zeiten jetzt auf 24 Stunden respektive 30 Tage hochgedreht... die können mich ma gern haben.

Artikel als RSS

Artikel als RSS

Die IP Adresse ist aus dem dynamischen Adresspool eines russischen Internet Provider (is74.ru). Seit mehreren Tagen von der selben IP Adresse hört sich darum sehr eigenartig an. Wenn es stets von der selben IP Adresse kommt, IP Adresse blacklisten. Wenn es von unterschiedlichen IP Adressen kommt: Tee trinken, warten, hoffen dass deine Passwörter halten. Wenn du magst kannst du eine Mail an abuse@is74.ru schreiben. Vermutlich aber mit wenig bis keinem Erfolg.

Den ganzen Adressberich 78.29.xxx.xxx permanent aussperren. Eventuell mal googlen ob das nen Tor Ausgang ist. Kommt der Zugriff dann aus einem anderen Block diesen auch blacklisten ggf. nur adressbereiche aus der ersten Welt zulassen, da hilft dann auch abuse. Wenn es immer noch nicht aufhört den Datei/Pfadnamen des Adminscripts ändern der ist schließlich bei allen WP Setups identisch was unsere Blogs auch anfreifbarer macht. Wenn der Pfad nicht mehr /www/wp/admin/admin.php sondern /www/individuell/meinadminverzeichnes/admax.php lautet ist das schon nicht mehr so einfach daran zu kommen. Und praktisch ist auch die login landing page per. .htaccess passwort zu schützen. Ansonsten mal nach "wie mach ich mein WP sicherer" googlen da gibts noch reichlich workouts.

@christoph,

Das ist nicht nur praktisch sondern eigentlich ein absolutes Muss. SSL + .htaccess über den Administrationsbereich legen.

Danke Jungs. Da werd ich mich mal dran machen...

@Daniel Baulig, den Admin-Bereich SSL zu veschlüsseln scheint nicht ganz trivial zu sein. Wir hatten für "Bei Abriss Aufstand" auch einmal darüber nachgedacht, und einen Linuxfummler da dran gesetzt, der ist allerdings daran gescheitert, weil er es wohl nicht hinbekommen hat. Back- und Frontend von WP sind seiner Meinung nach zu eng verzahnt um sie sinnvoll trennen zu können. Ich selbst habe von dem Thema zu wenig Ahnung, um da eine Meinung zu zu haben. Muss wohl oder über mal in der Richtung googlen...

@christoph, zum Ändern des Admin-Pfades: hast du das schonmal gemacht? Anscheinend ist "wp-admin" überall in WordPress hartverdrahtet, davon lasse ich also lieber die Pfoten.

@da]v[ax, Ich Antworte mal public:

Also in dem Artikel den du mir mit der Frage geschickt hast steht wohl das der Pfad hardcodet ist aber das ist nicht so wirklich das Problem wenn du ein wenig unter der motorhaube basteln willst (wird wohl auf try and error hinauslaufen aber irgendwann passen)

[ich empfehle für diesen zweck eine kopie deiner offline version zu verwenden]

du kannst mit sed (stream editor) stapelweise textstrings (abc durch def) ersetzen also den admin pfad gegen deinen eigenen austauschen -diese funktion bietet eigentlich jeder bessere texteditor wie pspad oder notepad++ nur müsste man dann jede core file einzeln editieren was bei einer wordpress version von 2012 ne weile dauern könnte.

Ich verstehe dieses Verhalten von Worpress nicht, man kann doch in php strings definieren wie bspw $adminpath und diese über eine include dann später customizen. Das ist wenn man mal überlegt wie weit verbreitet dieses System ist eine gerade zu fahrlässige Designschwäche. Eventuell sollte man mal auf WordPress.org mal ein bisschen Druck machen eine solche Funktion in zukunft zu implementieren, allerdings werden dann die milliarden plugins wohl auch alle nicht mehr funktionieren.

Bei http://www.e107.org wirst du bei der installation schon aufgefordert die pfade zu individualisieren. Besser isses.

Generell zu WordPress Security:

Nicht wp_ als Tabellenpräfix wählen sondern was eigenes (stoppt scriptkiddies zuverlässig).

Loginpage via .htaccess absichern

Hier gibt es darüber ein paar nützliche Informationen:

http://perishablepress.com/press/2009/07/13/htaccess-password-protection-tricks/

So kann man theoretisch auch das ganze Blog gegen bestimmte Adressbereiche abriegeln also du kannst dann Angreifer die aufgefallen sind aussperren, hier zum Beispiel 78.29.15.xxx oder 78.29.xxx.xxx allerdings ist es wohl nicht so einfach von vornherein alle Russen/innen auszusperren... Ausserdem gibts ja immer noch proxys...

Hier ist das nochmal auf deutsch etwas erklärt http://kenntwas.de/2011/tips/tools-allgemein/wordpress-zusaetzlich-durch-htpasswd-sichern/

Den benutzer admin löschen nachdem man vorher einen anderen Hauptadmin angelegt hat hilft auch Bruteforce zu erschweren.