Digitale Sicherheit - Tipps und Tricks für digital survivalists

Thursday, 7.7.2011, 20:34 > daMaxDas Parkschützer-Büro wurde heute von der Polizei durchsucht. Anlass genug, mal ein bisschen was zu Verschlüsselung und sonstigen Tipps fürs digitale Überleben zu schreiben. Da der Text jetzt doch sehr lang geworden ist, schreibe ich ihn nicht nochmal für todamax um, sondern kopiere ihn einfach. Wundert euch also nicht, dass ich von mir als "wir" und "uns" rede. Wir sind nicht schizophren ![]()

Der heutige Tag hat uns allen recht deutlich vor Augen geführt, wie Vater Staat zum Teil arbeitet und wie wichtig es sein kann, Computerdaten vor unberechtigtem Zugriff zu schützen. Heutzutage hat man auf den diversen Computern, die man so besitzt, zum Teil jede Menge Daten, die nicht unbedingt jeder zu sehen bekommen soll.

Wir möchten euch ein paar Tipps geben, wie ihr eure Daten vor fremden Augen verstecken könnt. Dabei werden wir versuchen, so anfängerfreundlich wie möglich zu bleiben, allerdings ist ein bisschen technisches Interesse und der Willen zum Verständnis eine Grundvoraussetzung für erfolgreiches Spurenverwischen.

Welche Daten sind gemeint?

Die einfache Antwort auf diese Frage lautet: eigentlich alle. Wenn ihr einfach alle Daten unzugänglich macht, könnt ihr keine heiklen Daten "vergessen", außerdem macht eine Totalversteckerei am wenigsten Arbeit. Wie das geht, beschreiben wir etwas weiter unten.

Wer jedoch nicht alles verstecken will, sollte sich wenigstens einmal vor Augen führen, welche Daten man so im Laufe der Zeit ansammelt, die einen selbst (oder andere) in Bedrängnis bringen könnten. Als da wären

- E-Mails

- E-Mail-Adressen

- Fotos

- Telefonnummern

- heruntergeladene Musik, Videos und Filme

Speziell im politischen Umfeld sind Mails, Telefonnummern, Bilder und Videos begehrtes Material, das sich Polizei und Staatsanwaltschaft gerne mal in einer Nacht-und-Nebel-Aktion unter den Nagel reißen.

Wie sichert man seine Daten vor unbefugtem Zugriff?

Das Zauberwort hier heißt: Verschlüsselung. Daten zu verschlüsseln bedeutet im Endeffekt, sie so zu verändern, dass sie für einen Unbefugten wie reiner Datenmüll aussehen und man an die Daten nur mit einem Entschlüsselungsprogramm sowie dem richtigen Passwort heran kommt. Hat man seine Daten erst einmal sicher verschlüsselt, kann es wichtig werden, unverschlüsselte Daten sicher zu löschen. Das bedeutet, die Daten nicht einfach nur "in den Papierkorb" zu legen oder per Löschbefehl zu entfernen, das bringt nämlich nichts. Auch hier gibt es ein paar Tricks.

Zusammengefasst sind die tragenden Säulen der digitalen Sicherheit also

- ein sicheres Passwort

- Verschlüsselung

- sicher gelöschte Daten

1. Ein sicheres Passwort

Regelmäßig dringen Hacker in Computersysteme ein und entwenden tonnenweise Benutzerinformationen. Dazu gehören neben Kreditkarten- und sonstigen Daten immer auch die von den Benutzern verwendeten Passwörter. Diese Passwortlisten tauchen meist kurze Zeit später im Internet wieder auf und sehen sich leider erschreckend ähnlich. Die 10 beliebtesten Passwörter eines von uns willkürlich herausgesuchten Hacks lauten:

123456

12345678

qwerty

qwertz

passwort

geheim

ficken

test

slipknot

admin

Ob ihr's glaubt oder nicht: die Wahrscheinlichkeit, dass eines dieser Passwörter auf einer beliebigen Website funktioniert, ist beängstigend hoch.

1.1. Was ist ein unsicheres Passwort?

Jedes Wort, das in einem Duden oder Lexikon vorkommt, ist kein gutes Passwort. Hacker benutzen oft die Brecheisenmethode (brute-force) um in ein System einzudringen. Dabei wird einfach der gesamte Duden und der komplette Brockhaus "durchprobiert". Somit scheiden solche Wörter als Passwörter also schon einmal aus. Auch Geburtsdaten, die Namen der Kinder oder Lebenspartner, Kosenamen und Tiernamen taugen nicht.

1.2. Was ist also ein sicheres Passwort?

Ein sicheres Passwort hat mindestens 8 Stellen. Besser 10. Mit jeder Stelle, die ein Passwort länger ist, verzigfacht sich nämlich die Zeit, die nötig ist, ein Passwort durch stumpfes Ausprobieren aller möglichen Kombinationen zu erraten. Ein sicheres Passwort steht in keinem Duden oder Lexikon, siehe oben. Ein sicheres Passwort besteht aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. So gesehen wäre also 3CmdKsadSuesw! ein ziemlich gutes Passwort. "Wie soll man sich denn sowas merken?!?" hören wir euch fragen. Nun, da gibt es ein paar nette Tricks. Das hier vorgestellte Passwort besteht z.B. nur aus den Anfangsbuchstaben des Satzes "3 Chinesen mit dem Kontrabass saßen auf der Straße und erzählten sich was!" Na? Ist das einfach oder was? Wer Spaß an abstrakter Schrift hat, kann auch das Wort "Parkschuetzer" in dieser Schreibweise wieder erkennen: P4rk-5chu3tz3r! Eurer Fantasie $|ND K€In€ Gr€nz3n g3s3tzt ![]() Aufpassen solltet ihr nur bei einigen Zeichen, da sie manche Systeme zum straucheln bringen: Anführungszeichen ("), Fragezeichen (?), Apostroph ('), Slash (/) und Backslash (\). Vermeidet die einfach.

Aufpassen solltet ihr nur bei einigen Zeichen, da sie manche Systeme zum straucheln bringen: Anführungszeichen ("), Fragezeichen (?), Apostroph ('), Slash (/) und Backslash (\). Vermeidet die einfach.

Update: BusinessLifeHack hat sich auch Gedanken zum Thema sichere Passwörter gemacht.

1.3. Okay, ich habe ein sicheres Passwort. Reicht das?

Nein, leider nicht. EIN sicheres Passwort ist leider nicht viel wert, denn sobald jemand an dieses herangekommen ist, kann er es ja überall verwenden, wo ihr es auch verwendet habt. Am Besten wäre es, ihr hättet so viele unterschiedliche Passwörter wir ihr Benutzerkonten habt. Ja, wir hören euch schon wieder sagen: "das kann ich mir doch im Leben nicht merken". Auch hier helfen simple Eselbrücken in Form von kontextbezogenen Passwörtern. Wenn ihr beispielsweise ein Passwort für ein Dackelzüchterforum braucht, wäre MDidbDadgW! ("Mein Dackel ist der beste Dackel auf der ganzen Welt") einfach zu merken. Für eine Fotocommunity wäre vielleicht schn4pp-5chu55 ("Schnappschuss") geeignet usw. Seid kreativ!

2. Verschlüsselung

Bei der Verschlüsselung müssen wir leider noch ein bisschen weiter ausholen als bei den Passwörtern. Generell würden wir trennen zwischen verschlüsselten Daten und verschlüsselten E-Mails (wobei wir großzügig außer Acht lassen wollen, dass Mails technisch gesehen auch nur Daten sind.

2.1. Daten verschlüsseln

Um Daten zu verschlüsseln gibt es ein tolles Programm namensVeraCrypt (VC). (update 29.09.2015: VeraCrypt ist eine Weiterentwicklung von TrueCrypt, das inzwischen ein paar Sicherheitsprobleme hat. Der folgende Artikel wurde für TrueCrypt (TC) geschrieben, lässt sich aber 1:1 auch auf VeraCrypt andenden). TrueCrypt Programm gibt es für Linux, Apple Mac und PC, es kostet nichts und verschlüsselt eure Daten wirklich sicher (bisher wurde VC noch nicht geknackt). Voraussetzung natürlich auch hier: ein sicheres Passwort.

Die Arbeitsweise von TC ist recht einfach erklärt: ihr erzeugt einen verschlüsselten Container, in den ihr eure Daten legt. Dieser Container wird wie eine eigene Festplatte an euer System "angekoppelt" (Profis sprechen hier vom mounten eines Laufwerks) und kann dann genau wie ein USB-Stick oder eine Festplatte verwendet werden. TrueCrypt-Container können sein

- einzelne Dateien

- ganze Partitionen oder Festplatten

- USB-Sticks

- usw.

Am komfortabelsten ist es, sich eine komplette Partition oder Festplatte zu verschlüsseln. Diese lässt sich mit einem Mausklick sowie der Eingabe des Passworts mounten und schon könnt ihr weiterarbeiten wie gewohnt. Etwas gewöhnungsbedürftig ist das Anlegen einzelner Container, die dann bei Bedarf gemounted werden.

Echte Profis gehen noch einen Schritt weiter und erzeugen in einem verschlüsselten Container einen versteckten Container mit einem anderen Passwort. Wenn ihr z.B. gezwungen werdet, das Passwort eines TC-Containers herauszurücken (was so ein umgebogener Finger alles bewirken kann...), so könnt ihr einfach das Passwort des "äußeren" Containers verraten (in dem ihr natürlich keine wirklich wichtigen Daten versteckt habt). Diesem Container ist nicht anzusehen, dass darin noch ein zweiter versteckt ist. Um an den versteckten Container zu gelangen, muss man beim mounten einfach das "richtige" Passwort angeben.

Eine großartige Anleitung zur sicheren Verwendung von TrueCrypt findet ihr hier:

http://www.fixmbr.de/truecrypt-50a/

Dass es sich dabei um die Anleitung einer älteren TC-Version handelt, ist völlig egal.

Etwas komplizierter ist das Verschlüsseln der Festplatte, auf der sich auch das Betriebssystem befindet, aber auch das ist in oben genannter Anleitung beschrieben.

2.2. Mails verschlüsseln

Um mit anderen verschlüsselt zu kommunizieren, müssen (leider) alle mitmachen. Das ist eigentlich gar nicht so schwer, jedoch sind die meisten Menschen einfach zu bequem, sich mit der Thematik auseinander zu setzen. Das freut die Strafverfolgungsbehörden natürlich.

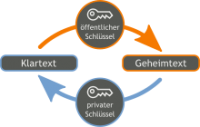

Verschlüsselung mit öffentlichem Schlüssel und Entschlüsselung mit privatem Schlüssel (Wikipedia)

Nehmen wir an, ihr wollt mit Berta verschlüsselt kommunizieren. Ihr gebt Berta euren öffentlichen Schlüssel, Berta gibt euch ihren öffentlichen Schlüssel. Nun könnt ihr Berta eine Mail schicken, die ihr mit Bertas öffentlichem Schlüssel abschließt.

Der Clou: Mails, die mit Bertas öffentlichem Schlüssel verschlüsselt wurden, können nur mit Bertas privatem Schlüssel wieder lesbar gemacht werden. Will Berta antworten, so verschlüsselt sie mit eurem öffentlichen Schlüssel, diese Mail ist nur mit eurem privaten Schlüssel zu öffnen. Das Ganze nennt sich Asymmetrische Kryptographie und wird bei Wikipedia nochmal mit anderen Worten erklärt. Update im April 2024: Das Thema Asymmetrische Verschlüsselung wird auch bei Privacy-Tutor ganz gut erklärt für den Fall, dass euch der Wikipedia-Artikel zu kompliziert ist.

Das Prinzip der öffentlichen und privaten Schlüssel setzt voraus, dass jeder Teilnehmer seinen privaten sowie die öffentlichen Schlüssel aller anderen Teilnehmer hat. Solche Schlüssel sind reine Textdateien und können prinzipiell per Mail verschickt werden. Komfortabler ist es jedoch, seinen öffentlichen Schlüssel auf einen sogenannten Keyserver hochzuladen, wo sich dann jeder andere den Schlüssel "abholen" kann. ACHTUNG: bevor ihr den letzten Schritt geht, möchten wir euch dringend raten, ein "Widerrufszertifikat" (revocation certificate) für euren Schlüssel zu erstellen, denn nur damit könnt ihr einmal auf Keyservern veröffentlichte Schlüssel wieder "aus dem Verkehr ziehen".

Meine Güte, das war jetzt schon wieder viel Text, ne? Naja...

Das Programm, um verschlüsselt zu kommunizieren, heißt Pretty Good Privacy (PGP) und wie man damit umgeht, haben andere schon besser beschrieben, als wir das könnten.

2.3. Thunderbird-Profile in einen verschlüsselten Container auslagern

Leider besteht jetzt immer noch ein Problem: da bekanntlich kaum jemand verschlüsselte Mails verwendet, liegen oft tonnenweise unverschlüsselte Mails einfach so auf der heimischen Festplatte herum. Da wäre es doch geschickt, wenn man wenigstens diese Mails in einen verschlüsselten Container legen könnte, oder? Wir haben das für das Mailprogramm Thunderbird gerade einmal ausprobiert und können sagen: das geht recht einfach.

- Man sucht das Profil, das standardmäßig unter C:\Dokumente und Einstellungen\[USER]\Anwendungsdaten\Thunderbird\Profiles liegt und kopiert es in einen verschlüsselten Container.

- Dann startet man Thunderbird und ändert unter Extras > Konten > [Mailkonto] > Server-Einstellungen für jedes Mailkonto das lokale Verzeichnis so, dass es auf die gerade erzeugte Kopie zeigt

- Nun schließt man Thunderbird wieder und öffnet die Datei C:\Dokumente und Einstellungen\[USER]\Anwendungsdaten\Thunderbird\Profiles\profiles.ini . Hier ändert man den Eintrag IsRelative= von 1 auf 0 und gibt beim Eintrag Path= den Pfad zum kopierten Profil an (bei uns z.B. V:\__progz__\Thunderbird\Profiles\8ugmujy9.default)

Und schon zieht Thunderbird das Mailkonto aus dem verschlüsselten Container an (der natürlich nun immer unter dem gleichen Laufwerksbuchstaben gemounted werden muss).

Prima, jetzt haben wir alle wichtigen Dinge in verschlüsselte Container kopiert. Dann können wir die Originaldateien doch einfach löschen, oder? Nein! Auf gar keinen Fall.

Dateien sicher löschen

Wenn man eine Datei einfach nur löscht, passiert technisch gesehen nichts anderes, als dass der Datei nur "gesagt" wird, dass sie jetzt gelöscht ist. Die Datei taucht nun im Papierkorb auf (oder auch nicht, das hängt von den Betriebssystemeinstellungen ab). Aber die Datei selbst existiert noch genau so auf der Festplatte! Der Platz, den die Datei auf der Festplatte einnimmt, ist jetzt nur zur Wiederverwendung freigegeben und kann nun im Laufe der Zeit von anderen Daten beansprucht werden.

Um Dateien wirklich "von der Platte zu putzen", muss man den jeweiligen Bereich auf der Festplatte möglichst oft mit sinnlosen Daten überschreiben, nur dann sind die Daten wirklich vernichtet. Auch hier gibt es gute Werkzeuge, die euch das Leben leichter machen. Für Windows seien hier die Freeware-Programme WipeDisk und WipeFile genannt, mit denen man ganze Platten bzw. Ordner und Dateien sicher löschen kann. Für Mac könnt ihr z.B. die Freeware Permanent Eraser verwenden.

Fazit

Zugegeben: wer vermeiden will, dass sich Unbefugte über die eigenen Daten hermachen, muss einigen Aufwand betreiben. Allerdings gilt hier das alte Sprichwort "Aller Anfang ist schwer". Hat man erstmal PGP und TrueCrypt installiert und in der täglichen Verwendung, so ist der benötigte Aufwand eigentlich minimal. Man kann der nächsten Hausdurchsuchung jedoch etwas entspannter entgegen sehen.

![]()

Hinweise, Anmerkungen und Links zu Alternativsoftware könnt ihr gerne in die Kommentare schreiben.

Artikel als RSS

Artikel als RSS

eine anmerkung zu dem "loeschen"

also es reicht schoen ein einmaliges ueberschreiben mit zufallszahlen, das mehrmalige ist eigentlich sinnlos, aber es macht spass

(liegt an den heutigen kleinen aufloesungen die die festplatten benutzen)

schwieriger wird es daten von einem SSD Laufwerk zu loeschen. Da funktioniert ein Loeschen von bestimmten bloecken nicht mehr so einfach, da die Logik die die Flashbausteine ansteuert dafuer sorgt, dass ein Schreibvorgang erstmal auf einem Freien platz ausgefuehrt wird und nur logisch (wie beim Paierkorb) mitgeteilt wird, dass der Block ueberschrieben wurde. von daher sollte man auf solchen Devicen (auch USB sticks) nur mit TC oder anderen Verschluesselungen arbeiten.

und zu den Mails... da hatte ich mal in einer Firma gearbeitet die hatte eine wirklich gute idee dazu entwickelt...Das Problem war nur es wollte keiner haben, und jetzt gibts die Firma nimmer... aber ich schweife ab..

dann noch nen Tipp zu den Passworten.

Es gibt gute Programme um Passworte zu speichern, dann kann man sich auch viele Verschiedene merken lassen. keepass z.b.

Ein Super(windows)programm zum löschen (auch für USB-Sticks) ist "Eraser", das mittlerweile in der Version 6.08 vorliegt (eraser.heidi.ie).

Das füllt den freien Speicherplatz einer Partition mit Zufallsdaten auf, indem es einfach das Dateisystem von Windows nutzt und einfach große Containerdateien erstellt. Es ist also auch gut zum nachträglichen "sicherlöschen" von Platten geeignet. "Normales" sicheres löschen beherrscht es natürlich auch.

Außerdem kann man damit noch eine Boot-CD erstellen, mit der man z.B. alte Platten (vor der Entsorgung) über ein Mini-Linux sicher und komfortabel löschen kann.

@daMax: Besten Dank für den Verweis auf meine "Gedanken zu sicheren Passwörtern" Habe deinen Blog/deine Blogs unter meinen "Trackbacks/Pingbacks" entdeckt …

Habe deinen Blog/deine Blogs unter meinen "Trackbacks/Pingbacks" entdeckt …

Sehr schöner und wichtiger Artikel - Truecrypten habe ich mir auch schon lange mal vorgenommen...wird jetzt erledigt

Kleiner Klugschiß:

"3CmtKsadSuesw" müsste deiner Eselsbrücke nach "3CmdKsadSuesw" lauten.

Gruß

@ONER: SEHR gut aufgepasst! Und Glück gehabt: Antispam-Bee hielt dich für Spam. Da heute aber "nur" 60 Spamkommentare aufgelaufen waren, konnte ich dich gerade noch mal rausfischen.