PGP jetzt!

Dienstag, 25.6.2013, 23:07 > daMaxIhr wollt nicht, dass jeder Staatsbüttel eure Mails mitliest? Dann wäre jetzt ein guter Zeitpunkt, endlich mal PGP zu benutzen. Damit könnt ihr schon seit achwasweißichwievielen Jahren eure Mails so verschlüsseln, dass kein Schlapphut mitlesen kann. Der Haken: ihr müsst ca. 15 Minuten eures Lebens investieren, um euch mit dem Prinzip vertraut zu machen und noch einmal ein paar Minuten, um das auf eurem Rechner zu installieren.

Da in den letzten Tagen wenigstens einige der mir bekannten Blogger anfangen, PGP einzusetzen, dachte ich mir, ich klopp' jetzt noch mal eine Anleitung heraus, wie PGP funktioniert und wie ihr das selbst einsetzen könnt.

Die Voraussetzungen:

- Ihr habt eine Mailadresse, an die ihr per POP3 oder IMAP heran kommt. Das geht auf jeden Fall bei GMX, Web.de, T-online und anderen Anbietern; wer eine eigene Domain á la www.huhuichbins.de hat, weiß wahrscheinlich eh Bescheid.

- Ihr wisst, wie ihr eure Mails in einem eigenen Mailprogramm (Apple Mail, Outlook, Thunderbird o.ä.) lesen könnt. Wenn ihr eure Mails lest, indem ihr z.B. da oben www.gmx.de oder www.web.de eingebt, kann euch vielleicht mit Mailvelope geholfen werden.

Die Funktionsweise:

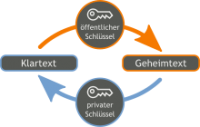

Verschlüsselung mit öffentlichem Schlüssel und Entschlüsselung mit privatem Schlüssel (Wikipedia)

Das Prinzip der Mailverschlüsselung ist schnell erklärt. Jeder Teilnehmer hat 2 Schlüssel: einen privaten und einen öffentlichen. Der öffentliche wird an alle Leute gegeben, mit denen ihr kommunizieren wollt. Den privaten behaltet ihr immer nur für euch. Nie rausgeben. Klar?

Nehmen wir an, ihr wollt mit Berta verschlüsselt kommunizieren. Ihr gebt Berta euren öffentlichen Schlüssel, Berta gibt euch ihren öffentlichen Schlüssel. Nun könnt ihr Berta eine Mail schicken, die ihr mit Bertas öffentlichem Schlüssel abschließt.

Der Clou: Mails, die mit Bertas öffentlichem Schlüssel verschlüsselt wurden, können nur mit Bertas privatem Schlüssel wieder lesbar gemacht werden. Will Berta antworten, so verschlüsselt sie mit eurem öffentlichen Schlüssel, diese Mail ist nur mit eurem privaten Schlüssel zu öffnen. Das Ganze nennt sich Asymmetrische Kryptographie und wird bei Wikipedia nochmal mit anderen Worten erklärt.

Das Prinzip der öffentlichen und privaten Schlüssel setzt voraus, dass jeder Teilnehmer seinen privaten sowie die öffentlichen Schlüssel aller anderen Teilnehmer hat. Solche Schlüssel sind reine Textdateien und können prinzipiell per Mail verschickt werden. Komfortabler ist es jedoch, seinen öffentlichen Schlüssel auf einen sogenannten Keyserver hochzuladen, wo sich dann jeder andere den Schlüssel "abholen" kann. ACHTUNG: bevor ihr den letzten Schritt geht, möchte ich euch dringend raten, ein "Widerrufszertifikat" (revocation certificate) für euren Schlüssel zu erstellen, denn nur damit könnt ihr einmal auf Keyservern veröffentlichte Schlüssel wieder "aus dem Verkehr ziehen".

Der praktische Einsatz:

Wie ihr nun PGP auf eurem Rechner installiert, euch einen (oder mehrere) private und öffentliche Schlüssel generiert und diese dann einsetzt, haben andere schon besser beschrieben als ich das könnte.

- Anwender, die ihre Mails mit Thunderbird lesen und schreiben, klicken hier.

- Mac-Benutzer, die ihre Mails mit Apple Mail lesen, klicken hier für eine kurze oder hier für eine ausführliche Anleitung. Update: PGP für Mac OSX gibt es hier!

- Update: Für Android-User gibt es hier eine offenbar ganz gute Anleitung, leider auf englisch. Allerdings ist zur Schlüsselerstellung wohl trotzdem Thunderbird mit EnigMail nötig. Noch einfacher ist aber wohl R2Mail2.

Update: es gibt noch einen PGP-Nachbau für Android.

Update: Der Marc hat eine zwar kurze aber dennoch verständliche Anleitung für Android-Benutzer geschrieben. Er verwendet AGP und K9. - Update: Für iPhoneBesitzer gibt es auch eine PGP-App und eine ausführliche Anleitung dazu.

- Leute, die ihre Mails nur im Browser bei einem Webmailanbieter wie z.B. web.de oder gmx.de lesen, probieren es vielleicht mal mit Mailvelope, damit habe ich aber keine Erfahrung. Für diese Menschen wäre es sowieso dringend an der Zeit, sich Thunderbird herunterzuladen und sich an die Arbeit mit diesem großartigen Mailprogramm zu gewöhnen. Ganz im Ernst: ihr werdet es lieben, wenn ihr euch nur einmal darauf einlasst.

Nur Mut. Macht es! Wenn ihr noch niemanden zum Testen habt, hinterlasst hier einen Kommentar mit Mailadresse, ich helfe euch gerne bei den ersten Schritten in die kryptographische Welt. Natürlich ist Mailverschlüsselung nur ein kleiner Teil des Bildes, ein sicheres Passwort gehört z.B. zwingend dazu. Wie ihr euch ein solches erstellt und es euch trotzdem merken könnt und viele weitere Tipps für den Digitalen Survivalist findet hier hier.

In diesem Sinne:

mQENBE8Lc4MBDADA/TMcFWnNu5i7OtxxmJA3fxdVjYjwRjqJsSuzI7pSYfAMLbWNeLGo/dHW

WCGO1RZT3bupUo8qfa8bL0wjjoH+q0CGMNZQMXyxH1cMILFMiWsL7eqCbHxfb68VGDgYhkgP

BhmEBxesMr5C2YVPjLkP4hAizi4/Uavn0yWUy0WDn7TN8wiSqV666nTMjdAuHPzT3gTNDd+v ![]()

PS: dieser Text darf so oft kopiert, angepasst, zensiert, restauriert, ausgedruckt, geschreddert, wiedereingescannt, verschickt, verfaxt und verbloggt werden bis das Internet platzt.

Update: Matze weist mich darauf hin, dass ich das wichtigste Vergessen habe: Fingerprints, gegenseitiges Unterschreiben der Schlüssel etc.

Update 2: das ganze gibt es jetzt auch in Esperanto. ![]()

pgp | gpg | gnupg | openpgp | enigmail | verschlüsselung | encryption | tutorial | anleitung

Artikel als RSS

Artikel als RSS

Überlege gerade, ob ich das olle Steganos-Tool suche und irgendwelche Texte aus Bibel, Koran und Tora in Bildern verstecke. Just 4 the Lulz.

Flickr bietet die 1TB Speicher ja gewiss nicht zum Vergnügen an.

Eine Frage: Wenn ich den unten stehenden, kryptischen Text google, mache ich dann das ganze Internet kaputt oder nur die bösen Teile?

@Chuzhoj: NEIN! Tu's nicht! Damit wird mein Freiflugticket nach Guantanamo getriggert...

Hinweis: Es gibt einen GPG-Nachbau fürs Handy, APG: https://play.google.com/store/apps/details?id=org.thialfihar.android.apg . Das arbeitet mit dem Mailprogramm K9 (https://play.google.com/store/apps/details?id=com.fsck.k9) zusammen. Man sollte allerdings ein separates Schlüsselpaar generieren für den Fall, dass das Handy in falsche Hände kommt.

Der Gebrauch von Mails macht ja bei den meisten Leuten nur noch nen geringen Anteil ihres Internet-Tuns aus... und geheime / illegale Mails noch weniger.

Kann man das nicht irgendwie auch auf normalen HTTP-Traffic anwenden?

Oder braucht's dann gleich Tor?

@skythe: kommt drauf an, was du vor hast. TOR ist auf jeden Fall nicht doof, ansonsten guck mal hier rein, da findeste auch noch ein paar Tips:

http://todamax.kicks-ass.net/2011/digitale-sicherheit-tipps-und-tricks-fuer-digital-survivalists/

Hm. Das für AppleMail benötigte GPG-Plugin scheint - zumindest unter der in beiden Fällen verlinkten Adresse http://www.gpgmail.org/ - nicht mehr zu existieren.

@S.(7): ach du Schande! Danke. Ich werd mal nach einer Alternative suchen... oder hast du vielleicht eine parat?

Vielleicht das hier?

Hab ich von dort.

@flatter(9): Danke.

Tja, aber wie macht man seinen Mailempfängern klar, daß sie da jetzt alle mitspielen müssen? Wohlgemerkt, ich rede nicht von privaten Mails an Freunde, da geht das ja - aber was ist mit den Dutzenden von dienstlichen Mails, die man jeden Tag auf den Weg bringt? "Hallo, ich würde Ihnen gerne eine Mail schicken, aber leider habe ich keinen public key von Ihnen? Ich stoppe das Projekt mal so lange, bis Sie das geändert haben..."

@shaka (11): gar nicht. Unternehmen, die nicht kapieren, dass der Industriespionage durch unverschlüsselte Mails Tür und Tor geöffnet sind, müssen es eben auf die schmerzhafte Tour lernen. Ich fange bei sowas immer im Privaten an, soll die Industrie doch verrecken

Um das ganze etwas mehr zu verbreiten bin ich angefangen alle Mails mit PGP zu signieren, also auch die nicht verschlüsselten an Freunde und Bekannte. Der Empfänger sieht dann entweder ein bisschen ASCII-Zeichen Kauderwelsch am Ende seiner Mail, oder eine abgetrennte Signatur im Anhang der Mail.

Ich hatte ein wenig die Hoffnung, das ich darauf angesprochen werde, und so weitere Leute finde, die es ebenfalls Nutzen.

Allerdings haben die beiden Leute, die mich dann angesprochen haben eher vermutet, ihr Mail-Client habe eins der üblichen Probleme, und spuckt ihnen Sonderzeichen vor die Füße. Nach wie vor halte ich stures signieren aller Mails allerdings für den erfolgversprechendsten Weg das zu bewerben.

Viele haben ein oder 2 von uns Nerds im Bekanntenkreis, und wenn sie plötzlich viele signierte Mails bekommen hilts vielleicht, mal die Neugier zu wecken.

Hey,

vielen Dank für die Anleitung. Ich habe mir das soweit installiert und werde die Verschlüsselung in den kommenden Tagen test.

Ich kenn mich mit dem Thema nicht sonderlich aus, von daher ist es vermutlich eine blöde Frage, aber wie kann ich nun den von dir verschlüsselten Text am Ende des Artikels entschlüsseln?

@Alex (14): gar nicht das ist einfach nur Kauderwelsch und kommt aus meinem Public Key. Da gibz nix zu übersetzen. Freut mich aber, dass ich mit dem Text offenbar ein paar Leute erreicht habe.

das ist einfach nur Kauderwelsch und kommt aus meinem Public Key. Da gibz nix zu übersetzen. Freut mich aber, dass ich mit dem Text offenbar ein paar Leute erreicht habe.

@da]v[ax: Leider vermisse ich in deiner Anleitung den wichtigsten Teil verschlüsselter Kommuniaktion, nämlich die Authentifizierung von Schlüsseln der Kommunikationspartner. Allein den Key zu nehmen, der vom Keyserver vorgeworfen wird ist ziemlich fahrlässig und führt das Prinzip ad absurdum. Ich empfehle die Zuhilfenahme eines Mobiltelefons und den Vergleich des Schlüssel-Fingerprints. Dieser muss !unbedingt! von dem tatsächlichen Besitzer gegengeprüft werden. Ansonsten kann man es auch direkt lassen. Wichtig ist, dass man nach erfolgter Prüfung den Schlüssel unterschreibt und das Zertifikat wiederum auf einen Keyserver hochlädt. So entsteht ein Web-Of-Trust, wichtiges Merkmal verschlüsselter Kommunikation ohne zweiten alternativen (off-the-band-) Kanal.

Darüber hinaus möchte ich ergänzen, dass GnuPG ein Hybrid-Verfahren ist. Asymmetrische Kryptografie wird ausschließlich eingesetzt, um einen (hinreichend langen) Schlüssel zu verschlüsseln, der dann genutzt wird, um den Text/Inhalt zu verschlüsseln. Dies hat zur Folge, dass ein Text mit mehreren Empfängern auch nur einmal verschlüsselt werden muss und lediglich der erzeugte "Einmalschlüssel" dann asymmetrisch für alle Empfänger verarbeitet werden muss.

@Skythe: Du kannst das Prinzip auf http anwenden und machst das vermutlich auch schon oft genug. Es handelt sich um https. Das "s" steht, je nachdem wen man fragt für "secure" oder "ssl", welche Variante du dir aussuchst, ist egal. SSL-Zertifikate unterscheiden sich nicht grundlegend von GnuPG. Es handelt sich ebenfalls um asymmetrische Kryptografie, mit der ein Sitzungsschlüssel ausgetauscht wird. Im Gegensatz zu GnuPG prüfst du hier nicht den Schlüssel-Fingerprint selbst, sondern vertraust einer (oder mehreren) CA, die die Identität prüfen und mit ihrem Schlüssel unterschreiben. Das Web-of-Trust ist also zu einer "Chain-of-Trust" geworden.

@Andy Drop: Das Problem ist, dass viele Mailclients den Teil selbstständig entfernen, wenn kein entsprechendes Plugin installiert ist. Viele bekommen es deswegen leider nicht mit. Du kannst/solltest aber in einer entsprechenden Signatur unter deiner E-Mail darauf aufmerksam machen, dass mit deinem öffentlichen Schlüssel die Urheberschaft eindeutig überprüft werden kann. So erkennen die Leute dann auch, was passiert und können dich entsprechend darauf ansprechen.

@alle: Meldet euch bei Facebook ab und nutzt Diaspora (http://joindiaspora.com). Es gibt viele offene Pods. Bei diesen könnt ihr euch anmelden und fast wie bei Facebook mit euren Freunden kommunizieren. Der Unterschied: alle Posts sind verteilt auf unterschiedlichen Pods und intern nutzt Disapora* GnuPG um diese zu signieren. Damit ist auch die Urheberschaft prüfbar. Ihr könnt sogar selbst einen Pod betreiben und bleibt damit Herr über eure Daten. Versucht es einfach mal!

Viele Grüße

- Matze

Liebe Leute,

ich bin bisher immer daran gescheitert, dass ich meine Mails unverschlüsselt archivieren will. Der Rechner, auf dem sie liegen, ist selbst verschlüsselt. In verschlüsselten Mails kann man aber nicht suchen, der Schlüssel kann verschlampt werden und damit ist der Zugriff auf alte Mails dann weg usw.

Erst wenn dieses Problem gelöst ist, kann ich systematisch meine Mails verschlüsseln.

Bin deshalb für jeden Hinweis dankbar. Und ja, ich verwende Outlook als Client...

EH

@EH(17): das monieren leider viele. Da habe ich auch keine Idee. Aber vielleicht kannst du uns verraten, wie man GPG und Outlook zusammen zum Laufen bekommt?

@Matze(16): Aber würde das Ausreichen eines falschen Schlüssels nicht nur zu einer 'falsch' verschlüsselten Mail führen, die der Empfänger nicht entschlüsseln könnte, was ihm sofort auffiele? Wo ist da jetzt genau das froße Risiko?

@flatter(19): ich glaube was er meint ist dass ja auch jmd. anders den Schlüssel erstellt und hochgeladen haben könnte. I think. Was das allerdings bringen soll, wo der doch an eine Mailadresse gekoppelt ist, weiß ich auch nicht.

Warum nicht mit S/MIME verschlüsseln?

@flattr(19) und da]v[ax(20) und @alle

Ihr wollt zwar nun eure E-Mails verschlüsseln, aber warum genau, das wisst ihr nicht. So werden vielleicht aus den 15 Minuten für die Installation mit zusätzlichen 15 Minuten Verstehen 30 Minuten eures Lebens daraus. Wer das nicht scheut, dem erkläre ich gern, wo das Problem ist und warum die Schlüssel-Verifikation elementarer und wichtigster Bestandteil des ganzen ist.

Stellen wir uns vor, Alice möchte Bob eine verschlüsselte E-Mail senden. Mallory möchte diese Kommunikation mitlesen und sitzt zwischen den Mailservern von Alice und Bob. Da Alice und Bob nicht genau verstanden haben, warum es wichtig ist, den Schlüssel des anderen _vor_ dem ersten Senden zu überprüfen, laden sie einfach die Schlüssel von einem Keyserver und versenden ihre E-Mails.

Mallory, der die Kommunikation zwischen den Mailservern beeinträchtigen kann, lädt nun seinerseits jeweils einen Schlüssel für Bob und einen für Alice auf die Schlüsselserver und leitet die Anfragen von Alice und Bob auf diesen um. Beide erhalten also das durch Mallory gefälschte Zertifikat des jeweils anderen. Alice schreibt nun also eine E-Mail an Bob und verschlüsselt diese mit dem gefälschten Zertifikat. - An dieser Stelle würdet ihr nun argumentieren, dass es gar kein Problem gibt, weil Bob diese E-Mail ja gar nicht entschlüsseln könnte - Mallory fängt nun die E-Mail auf dem Weg zu Bobs Server ab, entschlüsselt seinerseits diese E-Mail (den Schlüssel hat er ja), liest die Inhalte mit und verschlüsselt sie wieder mit Bobs Schlüssel, bevor er sie an Bobs E-Mail-Server weiterleitet. Bob kann somit die Nachricht fehlerfrei entschlüsseln und die Inhalte lesen.

Soviel zum Thema Verschlüsselung, denn es gibt noch einen weiteren wichtigen Aspekt. Mallory könnte natürlich auch ohne gefälschte Schlüssel die E-Mail von Alice abfangen und eine komplett neue Nachricht anstelle dieser an Bob weiterleiten. Um dies zu verhindern, muss Alice ihre E-Mail mit ihrem privaten Schlüssel signieren. Diese Signatur kann Bob beim Empfang der E-Mail prüfen und so auch die Authentizität der E-Mail und der Inhalte überprüfen. Aber auch dies klappt nur dann, wenn Bob dem korrekten Schlüssen von Alice vertraut und bei jedem anderen eine entsprechende Warnung bekommt.

Nur, wenn man E-Mail-Verschlüsselung richtig macht, bringt sie auch was. Und @da]v[ax (20), natürlich ist der Schlüssel nicht grundsätzlich an eine E-Mail-Adresse gebunden. Es ist durchaus möglich, einem Schlüssel mehrere E-Mail-Adressen zuzuweisen (so entstehen verschiedene Sub-IDs) und es ist ebenso möglich, damit Dateien zu verschlüsseln (z.B. mit seinem eigenen öffentlichen Schlüssel) und diese dann auf einem USB-Stick zu speichern. Selbst, wenn einem also jemand den USB-Stick klaut oder man diesen verliert sind die vertraulichen Daten ausreichend geschützt.

@Sevil (21)

S/Mime ist ebenso gut wie PGP und basiert auf denselben theoretischen Verfahren. Allerdings ist es ähnlich wie SSL für Webseiten hierarchisch organisiert und nicht in einem Web-Of-Trust.

@alle: Damit komme ich zum nächsten Punkt: Das Web-Of Trust... oder noch ein Grund zum Unterschreiben von Schlüsseln.

Auf einem Keyserver kann man sehen, wer einen Schlüssel alles bereits geprüft hat (und diese Unterschrift dann ebenfalls auf den Schlüsselserver geladen hat). Angenommen Alice und Bob haben akut keine Möglichkeit, die Schlüssel zu überprüfen. Sowohl Alice als auch Bob haben aber in der Vergangenheit bereits die Schlüssel von drei oder mehr gemeinsamen Bekannten unterschrieben und anders herum. Wenn Alice nun eine E-Mail an Bob schreiben möchte und erkennt, dass 3 oder mehr ihrer Bekannten den Schlüssel von Bob bereits mit ihren eigenen (von Alice ja überprüften) Schlüsseln unterschrieben haben, dann kann Alice dem öffentlichen Schlüssel des Keyservers vertrauen, wenn sie den drei Personen vertraut, Bobs Schlüssel zuverlässig überprüft zu haben. Somit kann sie zunächst auch eine E-Mail an Bob schreiben und den Schlüssel dann zu einem späteren Zeitpunkt überprüfen.

So, ich hoffe, ich habe noch etwas Licht ins Dunkel gebracht und konnte euch überzeugen, dass es sehr wichtig ist, die Schlüssel vertrauensvoll zu behandeln und zuverlässig zu überprüfen.

Matze

Danke für diese übersichtliche Zusammenfassung mit "Tu was" Charakter.

Habe auch irgendwie das Gefühl, das man irgendetwas ändern müsste:

1) Internet meiden, soweit möglich (als Webdesigner oft garnicht so einfach)

2) nur noch verschlüsselt/incognito online agieren

3) einfach weiter ungeschützt kommunizieren/surfen, aber alles (facebook, tweets, mails, kommentare, bewertungen ...) mit keywords/pseudo-botschaften anreichern.

Da 1) irgendwie doof ist und ich bei 2) irgendwie die Befürchtung habe, das Verschlüsseltes AUF JEDEN FALL mitgeschnitten wird, lande ich logischerweise bei 3). Gibt es da vielleicht irgendwo eine Übersicht, auf was die Geheimdienste da so anspringen und gibt es gar schon einen Terrortext-Generator? Vielleicht als Lorem Ipsum Ersatz?

Ich meine, wenn überall Bombe und Tötet die Ungläubigen drinsteht, wird's mit dem Filtern schwer, richtig? (ich grüße den Geheimdienstmitarbeiter, der das gerade liest und bewerten muss)

In diesem Sinne.

Für ein gutes Morgenland. Du bist nicht allein, wir sind bei dir im Kampf um die Sache, was auch passiert. Sei stark! Lass dich nicht ablenken und konzentriere dich auf deine Aufgabe.

(ich freue mich schon drauf, wenn man mir diese Sätze im Verhör vorliest!)

also ich denke, mit al-quaida, kalaschnikow, bombe, anthrax und kokain in der mailsignatur ist dir die aufmerksamkeit von echelon sicher

Lieber Matze!

Deine Ausführungen (22) sind sehr interessant. Was ist aber, wenn Mallory die von ihm gefälschten Schlüssel mit seinem eigenen privaten Schlüssel unterschreibt? Mallory erzeugt für alle ihn interessanten Teilnehmer jeweils ein Schlüsselpaar, lädt die entsprechenden Originale vom Schlüsselserver, sichert sie und ersetzt auf dem Schlüsselserver die Originale durch Mallorys Fakes. Dann kommt es Alice in den Sinn, mit Bob kommunizieren zu wollen, Alice lädt nun das Fake vom Schlüsselserver, prüft es, und findet heraus, daß es ordnungsgemäß unterschrieben wurde, also nach ihrer Auffassung kein Fake ist; und das Unheil nimmt seinen Lauf&dots

OK, ich habe gerade bei Wikipedia noch einmal zu "Web of Trust" herumgelesen, und merke, daß ich noch nicht alles begriffen habe.

@georgi (25, 26):

Du hast es ja selbst schon gemerkt. Ich führe es aber für die anderen nochmal aus. Die Schlüssel der dritten, also die, welchen Alice vertraut, wurden ja über einen off-the-band-Kanal überprüft. Also z.B. Face-to-Face auf einer Keysigning-Party, per (Mobil-)Telefon, ... so würden auch die gefälschten Unterschriften der Drittschlüssel durch Mallory auffallen und der Spuk fiele auf.

Viele Grüße

Matze

GPG/PGP finde ich jetzt impraktikabel. Angenommen, ich wollte Dir eine email senden. Selbst, wenn ich Deine email-Adresse und Deinen öffentlichen Schlüssel kennen würde, wäre das überhaupt nicht möglich, denn über x Ecken gemeinsame Bekannte haben wir nicht. Ich weiß weder, wer Matze ist, noch wo er lebt; und selbst, wenn ich es wüßte, ich müßte ihn persönlich treffen, um dann ihm erst verschlüsselt etwas mitteilen zu können, wenn ich wieder zu Hause bin. was ich ihm auch an Ort und Stelle mitteilen könnte. Und wenn ich dann bei Wikipedia lese, daß ich mir Probleme mit dem Datenschutz einhandle und zur Zielscheibe von Spammern werde, dann frage ich mich, was das Ganze soll.

@georgi (28)

Das sieht auf den ersten Blick in der Tat so aus. Untersuchungen zeigen, dass wir über 5-6 Ecken bekannt sind. Natürlich ist das ein wenig Henne-Ei-Problem. Wenn aus diesem Grund niemand GPG nutzt, wird das Web-Of-Trust auch nie größer. Wenn man regelmäßige lokale, regionale und überregionale Keysigning-Parties durchführt wird das Netz schnell größer. In den meisten Fällen schreibt man E-Mails mit nahen/näheren Bekannten. So ließe sich zumindest über Telefonie der Fingerabdruck des Schlüssels überprüfen.

Das mit den Spammern kann ich nicht bestätigen. Zumindest nicht in größerem Maße, als dies eh schon stattfindet. Ich nutze seit vielen Jahren GPG, mein aktueller Schlüssel liegt seit 8 Jahren mit verschiedenen Unterschriften (bekommen und gegeben) auf Keyservern. Mit einem gut gepflegten Mailserver mit Spamheuristik bekomme ich ziemlich wenig Spam.

Ich rate also, auch dann, wenn es impraktikabel erscheint, zur Nutzung von GnuPG. Ich nutze es z.B. auch bei Personen, die bisher kein GPG einsetzen zur Signatur meiner unverschlüsselten E-Mails. So ließe sich im Zweifel auch nachträglich, z.B. nach einem persönlichen Treffen herausfinden, ob eine Mail verändert wurde. Ein zweiter Kanal ist eben nötig, selbst, wenn es umständlich erscheint.

Diese Signatur findet z.B. auch beim alternativen Social-Network von Diaspora* Anwendung. Der Pod, auch dem man sich anmeldet, erzeugt ein GPG-Schlüsselpaar und signiert alle Nachrichten, die von diesem Account erstellt werden. Es gibt viele offene Pods und die meisten der Podmins (Administratoren) unterstützen das Netzwerk mit ihren Servern und ihrer Zeit - ohne finanzielle und werbestrategische Interessen. Und falls man ihnen nicht traut, setzt man sich einen eigenen Pod auf und hat es selbst in der Hand.

Es sind kleine Schritte für jeden, die etwas ändern können, selbst dann, wenn sie zunächst mühselig und nicht zielführend erscheinen. Facebook und Twitter haben bei den Demonstration der arabischen Welt mitgespielt, weil es "unser" politisches Interesse war. Betrifft es Europa oder Amerika sieht das im Hinblick auf die Unterstützung der Bevölkerung durch die Beiden eher finster aus. Da wird gesperrt, zensiert, Nutzerdaten weitergegebene, ...

Viele Grüße

- Matze

Ich halte das alles für fast aussichtslos. Es geht ja darum, dass Windows und iOS ebenso wie Android (in den proprietären Teilen) kompromittierte Systeme sind, die auf kompromittierter Hardware laufen. Der private Key ist daher alles andere als privat.

So leicht ist Privacy heute nicht mehr zu haben. Wenn du in Verdacht stehst, dann weiß die NSA schneller über deine Kontobewegungen bescheid als die hiesige Steuerfahndung.

Sofern auch Hardware betroffen ist, ist nicht einmal Linux sicher vor den amerikanisch-englischen Langohren. Wir sollten uns besser Brieftauben oder Eulen schicken, das ist jedenfalls privater.

@Frank (30)

Ich bin gespannt, woher du deine Erkenntnisse hast. Ich teile diese nämlich nur zum Teil:

a) Ein Großteil, wenn nicht sogar alles an Hardware kommt aus asiatischen Ländern, Taiwan, China, Indien. Nenne mir bitte einen Grund, weshalb da US-Spyware eingebaut sein sollte und wie diese dann funktioniert.

b) Es mag richtig sein, dass Mobiltelefone nicht sicher sind. Das hat aber andere Gründe, als die von dir angesprochenen. Das liegt an Apps (nur ein Facebook-Beispiel: http://www.heise.de/newsticker/meldung/Facebook-App-verschickt-Telefonnummer-auch-ohne-Login-1908799.html) und vor allem an den Apps aus unsicherer Quelle, weil Person ihr Handy rootet um auch die Raubkopien aus der Tauschbörse nutzen zu können. Mit der Folge, dass nicht (nur) Geheimdienste mitlauschen, sondern monetär interessierte Kriminelle. Aus diesem Grund ganz klar: Kein privater Schlüssel aufs Handy.

c) Windows & iOS: Wenn das so wäre, warum müsste dann die NSA ihrerseits Computer von EU-Diplomaten manipulieren, um an Daten zu kommen? Und das würde deutschen Geheimdiensten noch lange keinen Zugriff ermöglichen. Selbstverständlich gibt es Methoden, Computer zu kontrollieren, dass diese _nicht_ von vorneherein in Betriebssysteme eingebaut sind liegt aber Nahe. In deiner Argumentation müsste auch Linux (die meisten Linux-Distributoren sind Firmen aus den USA) solche Anteile enthalten, warum nimmst du es aus?

d) Warum glaubst du, werden in kritischen Situationen immer wieder Teile des Internet "abgeklemmt"? Weil die Regierungen, selbst dann, wenn sie es zu einem großen Teil überwachen, es eben nicht kontrollieren können. Es gibt also durchaus Hoffnung und es macht durchaus Sinn, seine E-Mails zu verschlüsseln.

Matze

@Frank: Technisch gesehen ist es allerdings alles andere als trivial, starke Verschlüsselung einzusetzen. 15 Minuten oder auch 150 reichen da nicht aus. Das Verfahren, auf dem GPG basiert, ist zwar hochsicher, aber meistens bilden die Endpunkte weiche Angriffsziele. (Wer wirklich tief einsteigen will, kommt nicht herum, solche Manuals umzusetzen: http://www.nsa.gov/ia/mitigation_guidance/security_configuration_guides/operating_systems.shtml#linux2).

Trotzdem ist diese kleine Anleitung gut und wichtig: Jede verschlüsselt versandte E-Mail ist ein kleiner, individueller politischer Protest. (Mal abgesehen davon muss das Interesse an den Kommunikanten schon ausgeprägt sein, damit sich die NSA, der BND oder wer auch immer den jeweiligen Endpunkten widmet.)

Ich ergänze: SSL jetzt! Kostenlose Zertifikate, die von allen Browsern akzeptiert werden, gibt es bei StartSSL. Je mehr verschlüsselt wird, desto besser.

@kai:

Ein SSL-Cert enthält Wohnadresse und den echten Namen. Eine Cert-Instanz wird Dir kein Cert für ein Pseudonym erteilen.

@matze

Du berücksichtigst nicht DRM-Techniken wie Safe EFI-Boot. Die entziehen Dir die Kontrolle über Deinen Rechner. Bei so einem freien Linux wie Slackware oder Arch kann ich mit netstat, tcpdump und ähnlichen Werkzeugen, beobachten, was die installierte Software tut. Wenn ich aber nur certificierte Software installieren darf oder entscheidende Funktionen in Clouds ausgelagert werden, kann ich nichts machen. Freie Systeme sind von vornherein schon vertrauenswürdiger.

@woodchuck

Wie geil ist das denn? Das NSA verrät Dir, was Du gegen denen ihre eigene Spionage machen kannst. Oder war es Ziel dieser Doku, den User, der GPG einsetzen möchte, so zu entmutigen, daß er von GPG abläßt? Warum sind Endpunkte "weiche Ziele"? Ich habe übrigens 30 min. gebraucht, um ein Schlüsselpaar zu generieren, den öffentlichen Schlüssel auf einen Schlüsselserver zu bringen, eine verschlüsselte und signierte email zu versenden und zu empfangen und zu decodieren.

Noch eine Frage an Matze:

Da gibt es doch diesen von sämtlichen Parteien einsehbaren Schlüsselserver. Wenn ein chinesischer Dissident mit dem westlichen Ausland per GPG kommunizieren möchte, dann erkennt ein Geheimdienst das an den Einträgen auf dem Schlüsselserver. Anstatt auf Facebook liefern nun ihre sozialen Beziehungen nun auf dem Schlüsselserver den Geheimdiensten aus.

Es hat wenig Sinn, Neulinge mit solchen Hinweisen in Do-it-yourself-Manier auf das Thema loszulassen. Dabei kommt zweierlei heraus: Schrottschlüssel und die Illusion von Sicherheit. Was wir brauchen, sind

1) mehr Sachkenntnis bei den vorhandenen Benutzern (insbesondere denen, die Artikel darüber schreiben, lalala)

2) einen funktionierenden Wissenstransfer von den Experten zum Rest.

http://www.openpgp-schulungen.de

@georgi (35)

Schlüssel lassen sich ja nicht nur über Schlüsselserver tauschen. Ich kann dir auch einfach einen USB-Stick mit meinem Schlüssel in die Hand drücken oder auch zur Not ihn ausdrucken und von deiner Sekretärin abtippen lassen. Zum senden einer Mail ist es nicht erforderlich, den Schlüssel auf einem Schlüsselserver abzulegen.

@Hauke (36)

Ich stimme nicht ganz mit dir überein. Was die Sachkenntnis bei Autoren von DIY-Artikeln angeht allerdings schon, deshalb habe ich ja bereits mehrfach Ergänzungen hinzugefügt. Nette Idee, dem Problem mit kostenlosen Schulungen zu begegnen.

@georgi: Die Endpunkte bilden dann weiche Ziele, wenn das System von vornherein durch Schadsoftware kompromittiert ist, wenn kein ausreichend starkes Passwort gewählt wird, wenn der geheime Schlüssel auf der Festplatte des Laptops durch die Welt getragen wird (statt auf einem separaten Speichermedium; wobei auch das nichts gegen eine evil-maid-attack nützt), wenn man unterwegs unbedarft auf ein offene WLAN zugreift ... Um es mal in den Worten von Edward Snowden zu wiederholen: "Properly implemented strong crypto systems are one of the few things that you can rely on. Unfortunately, endpoint security is so terrifically weak that NSA can frequently find ways around it." Und nein, die NSA will durch ihre Manuals keine potentiellen "Geheimniskrämer" abschrecken, die sind für den dienstlichen Gebrauch (nur eben nicht classified).

Die grundsätzliche Frage für uns ist keine technische, sondern eine der Risikobewertung. Stehe ich auf der Liste der ausgewählten Ziele der NSA? Oder bin ich ein tibetischer Aktivist? Dann wiegt mich eine unsauber implementierte und laienhaft benutzte Kryptographie in falsche Sicherheit - und das kann den Kopf kosten. Oder bin ich nicht von besonderem Interesse, lebe in einem restdemokratischen Land wie Deutschland? Dann nur zu, jede verschlüsselt gesendete Mail ist ein Statement.

ein paar vorschläge meinerseits.

browser addon:

https://www.eff.org/https-everywhere

suchmaschienen:

https://duckduckgo.com/

https://startpage.com/

nachrichten (naja, sehr themenspezifisch):

https://linksunten.indymedia.org/

pastbin (mit encryption über die url!):

https://ezcrypt.it/

VPN (nimmt auch bitcoin als bezahlmöglichkeit):

https://www.ipredator.se/

online-bezahlmethode:

http://bitcoin.org/

*push*

Gegen Überwachung und Mitschnitt der Metadaten durch die NSA können Experimentierfreudige Bitmessage testen.

Verschlüsseltes InstantMessaging: Jabber/XMPP mit OTR.

Verschlüsseltes PasteBin: zerobin - http://sebsauvage.net/wiki/doku.php?id=php:zerobin

Unter dem Link für iPhone-Benutzer finde ich leider nichts für iPhone-Benutzer. Bin ich blind oder hat sich der Inhalt hinter'm Link geändert?

@Walter (42): du hast recht. Dieses doofe Disqus, das René einsetzt, scheint nicht immer so richtig zu funktionieren. Der Link zu OpenPGP für's iPhone:

https://itunes.apple.com/us/app/ipgmail/id430780873?mt=8

Hab's im Artikel angepasst.

Ich bitte um Anleitung von PGP für das Mailprogramm Evolution. Benutze Linux Ubuntu 12.04 LTS.

Evolution benutze ich deshalb weil ich vorher MS Outlook benutzt habe.

@Frank (44): http://bit.ly/12GDIB2

@Georgi: Nein. Diese Zertifikate sind "Domain Validated". Andere Einträge werden nicht geprüft. Darüber hinaus kann man sich auch jederzeit Zertifikate selber ausstellen und signieren.

Ich würde den Text gerne ins Esperanto übersetzen und auf einer esperantosprachigen Webseite über Verschlüsselung veröffentlichen. Ist das OK? Ich pass auch auf, dass das Internet nicht platzt.

@Johannes (47): na aber KLAR doch! Das würde mich sogar total freuen. Ein Backlink wäre nett und bitte sag Bescheid, wenn die Übersetzung fertig ist und wo sie dann zu finden ist.

Die Übersetzung ist in erster Version erschienen mit Backlink. Sie steht in einem Wiki, das wir gerade neu aufgesetzt haben. Dort wollen wir eine umfangreiche Sammlung von Howtos und Empfehlungen über Verschlüsselung sammeln für Esperantosprecher.

@Johannes(49): großartig! Danke

@Johannes: fürs iPhone gibt es auch eine Lösung, ne?

https://itunes.apple.com/us/app/ipgmail/id430780873?mt=8

http://www.anotherwindowsblog.com/2012/10/using-openpgp-on-the-iphone.html

Verschlüsseln unter Android ist eigentlich ganz einfach. Als Mail-Client benutze ich K9. Die Verschlüsselung erledigt die App APG. Beide sind kostenlos. Links kommen am Ende.

Mit APG kann man sowohl Schlüssel erstellen, als auch bereits existierende Schlüssel z.B. vom PC importieren. Die Übertragung der eigenen Schlüsseldatei mit dem geheimen Schlüsselteil sollte dabei natürlich nicht übers Internet sondern am Besten per Stick, Kabel oder Bluetooth erfolgen. Der Aluhut halt.

Damit APG und K9 zusammenarbeiten muss man APG vor K9 installieren. K9 erkennt APG dann automatisch. Dateianhänge werden derzeit leider nicht automatisch verschlüsselt. Das muss man mit einem Dateimanager vorher über APG erledigen.

Hier die Playstore-Links

APG: https://play.google.com/store/apps/details?id=org.thialfihar.android.apg

K9: https://play.google.com/store/apps/details?id=com.fsck.k9

Cool, dass immer mal wieder Leute über das Thema schreiben. Kann man nicht oft genug wiederholen und darauf hinweisen.

Schade, dass Mail unter iOS PGP nicht integriert hat oder es andere einfache Möglichkeiten gibt, verschlüsselte Emails ohne großen Aufwand zu schreiben und zu lesen.

Das würde sicher noch einen kleinen weiteren Schub der Verbreitung bringen.

Für Android gibt es auch die App "Open Chain". Schlüsselerstellung und -verwaltung inclusive. Läuft ebenfalls mit K9.

Grundproblem bei der GPG Email Verschlüsselung für ANFÄNGER ist meiner Meinung nach folgendes: Nachdem man geschafft hat Leute für Privacy zu interessieren und dafür zu begeistern mit GPG zu verschlüsseln, treten schnell immer wieder Effekte auf keine Hilfe gefunden wird und jeder den Mist hinhaut.

Dabei ist es symptomatisch für die Spezialistenszene im Umfeld GPG oder auch LINUX,

dass zwar das Problem umfangreich erklärt wird,

aber brauchbare Hilfe für den willigen Anfänger leider nur auf überall vorhandene Basissätze, dünkelhaftes "Da musst Du Dich halt in die Scripte einlesen" oder politische Statements wie z.B. MS-Hating begrenzt ist.

Soweit meine grantig frustrierte Erfahrung.

Beispiel:

Auf die Frage wie ich das Problem lösen kann,

dass korrekt verschlüsselte Nachrichten

über einen Hotmail Account versandt,

siehe auch ( https://www.thunderbird-mail.de/forum/thread/74581-hotmail-de-acc-verschickt-verschl%C3%BCsselte-mails-fehlerhaft/ der hat anscheinend auch keine Antwort bekommen),

als in zwei Dateianhänge aufgeteilte Nachricht ankommen,

die der Emailclient dann leider nicht als verschlüsselte Nachricht erkennt

und das Entschlüsselungsmodul mit Passworteingabe dann eben nicht aufruft

um bequem die Passworteingabe vorzunehmen,

- erfolgt in der Menge die Antwort:

-"Microsoft- bist selber Schuld - such Dir RICHTIGE Emailprovider" oder

-"Das Problem habe ich nicht - warum benutzt Du nicht xyz Provider" oder

-"Am Client (TB, ...) liegt es nicht - wende Dich an Microsoft".

Da wäre der PRIVACY und Verschlüsselungsinitiative,

so lobenswert diese ist, mehr geholfen,

wenn den Leuten geholfen würde, indem die "Community der Spezialisten"

wohlwollend erkennt und zum Wohle aller helfend nutzt,

dass viele Leute einen gewissen Aufwand eingehen möchten um Privatheit zu erhalten

- aber wenn sie alleine gelassen werden - ist es aus

und danach sind die so schnell nicht mehr zu begeistern.

Prüfungsfrage:Warum ist Whatsapp so verbreitet? Weil es EINFACH zu bedienen ist!

Email sollte dem so nahe kommen wie möglich - Zielgruppe WILLIGE ANFÄNGER.

Also bitte mehr Hilfe für die Willigen!

btw: mit beschriebenem Problem sind mir bereits mehrere Willige

wieder zu Unwilligen geworden und wieder abgesprungen.

Alleine ist Verschlüsseln ein trocken Brot und sinnfrei.

Bitte um Hilfe bei diesem und ähnlichen Problemen.

@wiedermal(de)motiviert: oh je ja, ich gebe es zu, GPG ist in der Praxis ziemlich scheiße zu bedienen, wenn man nicht Totalnerd ist. Bei deinem Problem kann ich dir leider auch nicht weiter helfen, ich habe KEINE Idee, woran das liegen könnte

ja, ich gebe es zu, GPG ist in der Praxis ziemlich scheiße zu bedienen, wenn man nicht Totalnerd ist. Bei deinem Problem kann ich dir leider auch nicht weiter helfen, ich habe KEINE Idee, woran das liegen könnte  Ich verschlüssele meine Mails, seit ich die Anleitung da oben geschrieben habe, mit Thunderbird/EnigMail und hatte damit noch überhaupt keine Probleme. Aber ich kann ja mal in die Runde fragen hier im Blog...

Ich verschlüssele meine Mails, seit ich die Anleitung da oben geschrieben habe, mit Thunderbird/EnigMail und hatte damit noch überhaupt keine Probleme. Aber ich kann ja mal in die Runde fragen hier im Blog...

PS: und ja, die Hochnäsigkeit, die einem aus Linuxkreisen oftmals entgegenschlägt, geht mir auch brutal auf den Sack, da bin ich voll bei dir.

@wiedermal(de)motiviert:

bitteschön, mehr kann ich nicht tun.

@da]v[ax:

Ja danke.

Habe nun aus der Gnome mailingsliste erfahren,

dass das Problem beim encrypted email versenden über hotmail, vermutlich nicht beim inlineverschlüsseln und Textformat besteht.

Allein meine Evolutionversion hat diese option noch nicht. Wie ich upgrade auf die aktuelle Version, weiß ich noch nicht. Mein ubuntu 16.04 bietets so nicht an. Also wenn wer dazu helfen kann - wär das schön. Dann könnte ich das mal probieren.

@wiedermal(de)motiviert: Thunderbird?

@Matze: habei ch noch zwei Fragen.

habei ch noch zwei Fragen.

Hallo Matze,

auch wenn dein Einwurf nun schon ein paar Jahre her ist und man davon ausgehen sollte, dass bereits alle Deutschen Bürger nun eine Schulung in GPG Verschlüsselung von der Regierung bekommen haben...

Den Fingerprint per Telefon vergleichen ist klar - wie aber bitte um alles inder Welt unterschreibe ich den und lade ihn dann wo hoch? Ich habe bereits Fingerprints verglichen und dann meinen auf ein Stück Papier unterschrieben aber das nützt wohl nix - Klartext: Eine Anleitung wäre für die Internetdummis sehr gut - vielen Dank.

Zweite Frage: Wo werden die Schlüssel eigentlich gebildet, ich meine, steht da irgend wo ein Server und wenn ja, wo - zufällig im Silicon Valley und an der Tür stehen dann drei Buchstaben wie ein N ein S und ein A?

Wäre nett, wenn du mich direkt kontaktieren könntest - ich bin weder ein Computer, noch Angestellter, wie man aus meiner Internetseite ersehen kann, ich bin nur ein ziemlich genervter User, dem die neue DSVO auf den S.... geht

@Steffen: Hallo Steffen, hast du denn jetzt Hilfe bekommen, kommst mit dem Thema besser klar?